“내부자도 믿지말고 계속 검증”…‘제로트러스트 가이드라인’ 나왔다

과기정통부, 가이드라인 1.0 발표…10일부터 홈페이지 통해 이용할 수 있어

하반기 국산 제로트러스트 기술 실증…내년 상반기 2.0 발표 계획

“내부자도 믿지말고 계속 검증”…‘제로트러스트 가이드라인’ 나왔다과기정통부, 가이드라인 1.0 발표…10일부터 홈페이지 통해 이용할 수 있어

|

© |

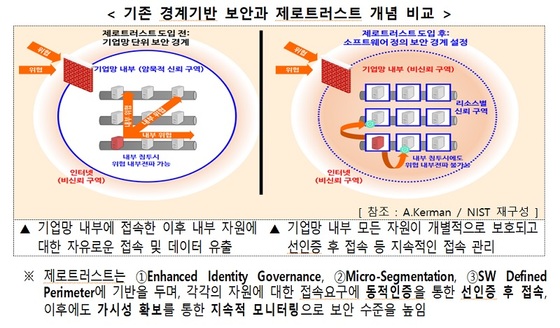

제로트러스트 가이드라인 1.0은 제로트러스트의 기본개념과 보안원리, 제로트러스트 보안모델의 핵심원칙 및 접근제어원리, 도입계획 수립을 위한 세부절차 및 도입 참조모델 등을 제시하고 있다.

핵심원칙에는 ‘절대 믿지 말고, 계속 검증하라’는 기본철학을 구현하기 위한 ▲강화된 인증(아이디·패스워드 외에도 다양한 인증정보를 활용한 다중인증 등 지속적인 인증을 포함) ▲마이크로 세그멘테이션(서버·컴퓨팅 서비스 등을 중심으로 하는 작은 단위로 분리) ▲소프트웨어 정의 경계(소프트웨어 기반으로 보호 대상을 분리·보호할 수 있는 경계를 만들 수 있어야함) 등의 내용이 들어갔다.

접근제어 원리는 보호 대상 자원에 대한 접근 요구에 대해 접속을 허락할지 말지를 결정하는 과정으로 제로트러스트 기본철학을 구현하는 가장 중요한 원리 중 하나다.

제로트러스트 보안모델은 ‘제어영역’과 ‘데이터 영역’으로 구분돼 운영할 것을 요구하는데, 자원 접근 요구가 있을 때 접속을 결정하는 정책결정지점(PDP)과 접속을 시행하는 정책시행지점(PEP)을 두고 운영해야 한다.

과기정통부는 제로트러스트 도입을 검토하고 있는 기관 및 기업의 관계자들은 네트워크, 컴퓨팅 자원 중 어떤 요소를 어느 정도 보안수준으로 설계를 해야 할지, 관련 예산계획 수립, 도입 기간 중 진행상황 점검 등을 위한 지표를 필요로 한다면서, 이를 위해 식별자·신원, 기기, 네트워크, 시스템, 응용·네트워크, 데이터 등 6개 핵심요소에 대한 보안 수준의 성숙도 단계별 기능을 정의해 실질적인 정보를 제공할 수 있도록 했다고 설명했다.

가이드라인은 정부·공공 기관 및 기업 관계자들은 실질적인 도입 전략 수립 때 참고할 수 있는 실제 네트워크 모델과 이를 기반으로 제로트러스트 보안모델을 적용한 사례를 참조모델로 제시하고 있다.

이번 가이드라인 1.0은 10일부터 과기정통부, KISA 및 유관기관 홈페이지를 통해 이용할 수 있다.

과기정통부는 향후 실증사례의 보안 효과성 분석 결과와 변화되는 환경 등을 고려해 제로트러스트 가이드라인 2.0을 준비하는 등 지속적으로 보완·고도화해 나갈 계획이다.

또, 하반기에는 세계적 수준의 화이트 해커들이 공격 시나리오로 구성된 검증모델을 적용해 제로트러스트 도입 전후 보안 효과성을 검증할 계획이다.

박윤구 과기정통부 제2차관은 “국민의 일상생활 및 다양한 산업분야로 네트워크가 확장되는 상황에서 보안체계를 전환해야 하는 패러다임 전환시기에 이런 상황에 적합한 대안을 찾아야 한다”며 “정부·공공 기관 및 기업들에게 실질적인 도움이 될 수 있도록 제로트러스트 가이드라인을 지속적으로 보완·고도화하는 한편, 실증 사업을 통해 다양한 분야로 제로트러스트 보안모델을 확산할 수 있도록 지원하겠다”고 밝혔다.